Im digitalen Zeitalter, in dem Sicherheitsvorfälle zum alltäglichen Risiko geworden sind, spielt Incident Response eine kritische Rolle beim Schutz von Unternehmenswerten. Angesichts der steigenden Komplexität und Raffinesse von Cyberangriffen ist eine umfassende Strategie, die auf IT-Grundschutzstandards basiert, unerlässlich für jede Organisation. Durch den Aufbau einer robusten Sicherheitsarchitektur und das Vorhandensein eines sofortigen Reaktionsmechanismus können Unternehmen die Auswirkungen eines Zwischenfalls begrenzen und die Kontinuität ihrer Geschäftsabläufe sichern.

Wichtige Erkenntnisse

- Incident Response ist ein essenzieller Prozess für die schnelle und effektive Reaktion auf Sicherheitsvorfälle.

- Die Einhaltung von IT-Grundschutzstandards ist entscheidend für die Aufrechterhaltung einer sicheren IT-Umgebung.

- Ein durchdachtes Sicherheitskonzept umfasst die drei Säulen Prävention, Detektion und Reaktion.

- Die frühzeitige Erkennung und Analyse von Sicherheitsvorfällen minimiert die negativen Auswirkungen auf die Organisation.

- Das Zusammenspiel von technischen und organisatorischen Maßnahmen bildet die Grundlage für wirksamen Schutz.

- Durch den Einsatz spezialisierter Teams und Technologien können Unternehmen ihre Reaktionszeiten bei Vorfällen verbessern.

- Regelmäßige Trainings und Prozessoptimierungen sind zentral für die stetige Verbesserung der Incident Response Fähigkeiten.

Die Grundlagen des Incident Response

In der dynamischen Welt der IT-Sicherheit stellt der Incident Response Plan eine unerlässliche Komponente dar, um auf Sicherheitsvorfälle adäquat reagieren zu können. Er bildet das Rückgrat eines jeden Unternehmens, das seine Daten und Ressourcen effizient schützen möchte. Die Entwicklung und Implementierung eines solides Incident Response Prozesses ist nicht nur eine Empfehlung, sondern eine Notwendigkeit für moderne Unternehmen aller Größen.

Was ist Incident Response?

Incident Response, oder auch Vorfallreaktion, bezieht sich auf das organisierte Vorgehen nach einem Sicherheitsvorfall mit dem Ziel, den Schaden zu begrenzen, den Vorfall zu analysieren und so schnell wie möglich den normalen Betrieb wiederherzustellen. Ein strukturierter Incident Response Prozess ist entscheidend, um die unvermeidlichen Sicherheitsvorfälle effektiv zu managen und ihre Auswirkungen zu minimieren. Dies umfasst die Koordination zwischen verschiedenen Teams, das Management von Kommunikation und den Einsatz spezifischer Tools und Techniken zur Sicherheitsvorfall-Reaktion.

Die Bedeutung von Incident Response im modernen Geschäftsumfeld

Angesichts der Tatsache, dass kein Unternehmen vor Cyberangriffen gefeit ist, gewinnt die Vorfallreaktion zunehmend an Bedeutung. Der reibungslose Ablauf von Geschäftsprozessen und die Sicherstellung von Kundendaten hängen wesentlich von einer effektiven Reaktion auf Sicherheitsvorfälle ab. Daher ist es essenziell, dass Organisationen nicht nur auf den Vorfall selbst reagieren, sondern auch vorbereitet sind, um den Vorfall zu erkennen und entsprechende Maßnahmen einzuleiten. So trägt ein gut entwickelter Incident Response Plan maßgeblich zur Widerstandsfähigkeit und Glaubwürdigkeit eines Unternehmens bei.

- Definition und Ziele des Incident Response

- Die vier Phasen der Vorfallreaktion: Vorbereitung, Erkennung und Analyse, Eindämmung, Eradikation und Wiederherstellung

- Entwicklung eines Incident Response Plans angelehnt an IT-Grundschutzstandards

- Training und Simulation von Sicherheitsvorfällen zur Optimierung der Reaktionsfähigkeit

- Die Rolle von interdisziplinären Teams bei der Sicherheitsvorfall-Reaktion

Ein effektiver Incident Response Prozess unterstützt die Unternehmensführung dabei, im Falle eines Vorfalls souverän und strategisch fundiert zu handeln. Dadurch kann nicht nur der direkte Schaden begrenzt werden, sondern es leistet auch einen Beitrag zur langfristigen Sicherung des Unternehmenserfolges.

Präventive Maßnahmen zur Risikominimierung

Um die IT-Sicherheit in Unternehmen zu stärken und die Wahrscheinlichkeit von Sicherheitsvorfällen zu minimieren, sind präventive Maßnahmen unerlässlich. Diese setzen sich aus verschiedenen Ansätzen zusammen, die das Bewusstsein für die Thematik schärfen und gleichzeitig konkret zum Schutz der Unternehmens-IT beitragen. Dazu gehört insbesondere die Security Awareness der Mitarbeiter, aber auch die Implementierung spezifischer Schutzmaßnahmen in der IT-Infrastruktur.

Security-Awareness-Schulungen als Grundstein der Prävention

Security-Awareness-Schulungen sind das Fundament für eine präventive Sicherheitskultur im Unternehmen. Sie zielen darauf ab, das Verständnis der Mitarbeiter für die Wichtigkeit der IT-Sicherheit zu stärken und sie für mögliche Gefahrenquellen sowie deren Folgen zu sensibilisieren. Durch regelmäßige Trainings und informatives Material kann das Wissen um Risiken und entsprechende Prävention kontinuierlich vertieft werden.

- Erkennung von Phishing-Versuchen

- Sicherer Umgang mit Passwörtern und Zugangsdaten

- Richtiger Umgang mit Unternehmensdaten

- Verhalten im Falle eines Security Incidents

Die Implementierung von Schutzmaßnahmen in der IT-Infrastruktur

Technische Prävention ist ebenfalls ein Schlüsselelement der IT-Sicherheit. Die Umsetzung von Schutzmaßnahmen innerhalb der IT-Infrastruktur schützt vor externen Angriffen sowie versehentlich ausgelösten Sicherheitsvorfällen durch unzureichend informierte Mitarbeiter. Hierzu zählen insbesondere:

| Technologie | Zweck |

|---|---|

| Firewalls | Schutz des Unternehmensnetzwerks vor unauthorisiertem Zugriff |

| Antivirussoftware | Erkennung und Entfernung von Schadsoftware |

| Schnittstellen-Kontrolle | Überwachung und Verwaltung der Verbindungspunkte zu externen Geräten |

| Security Information and Event Management (SIEM) | Zentrale Sammlung und Auswertung von Sicherheitsdaten |

Die Kombination aus bewusstseinsbildenden Maßnahmen sowie technisch ausgereiften Sicherheitskonzepten bildet das Rückgrat einer ganzheitlichen Präventionsstrategie. Nur wenn beide Aspekte gleichermaßen berücksichtigt werden, lässt sich das Risiko für Sicherheitsvorfälle deutlich reduzieren und die Resilienz des Unternehmens stärken.

Detektion: Schlüsselkomponente im Incident Response Prozess

Die rasche Detektion von cyberbedrohungen ist ein entscheidender Faktor, um die IT-Sicherheit eines Unternehmens aufrechtzuerhalten. Das rechtzeitige Erkennen von Angriffen erlaubt es, notwendige Schritte einzuleiten und damit Schwachstellen zu schließen und die Netzwerksicherheit zu gewährleisten.

In Zeiten, in denen die Diversität und Komplexität von Cyberbedrohungen steigt, müssen Unternehmen auf effiziente Detektionsmechanismen setzen. Hierfür spielt die Implementierung eines Security Operation Centers (SOC) eine zentrale Rolle. Ein SOC ermöglicht die kontinuierliche Überwachung des Netzwerks und trägt dazu bei, dass Sicherheitslücken schnellstmöglich identifiziert und behoben werden. Unter Nutzung fortschrittlicher Technologien und Analysesoftware tragen SOCs entscheidend dazu bei, dass die IT-Infrastrukturen von Unternehmen gegenüber aktuellen und potenziellen Bedrohungen resilient sind.

Ein essenzieller Bestandteil der Detektionsstrategie sind spezialisierte Detektionssysteme. Diese werden auf neueste Bedrohungen programmiert und kontinuierlich aktualisiert, um gegen eine Vielzahl von Angriffsvektoren gewappnet zu sein. Durch die frühe Identifikation von Unregelmäßigkeiten im Netzwerk können Unternehmen die Zeit zwischen dem Eindringen des Angreifers und seiner Entdeckung – das sogenannte ‚Detection Gap‘ – deutlich reduzieren.

| Technologie | Funktion | Beitrag zur Detektion |

|---|---|---|

| Firewalls | Filtern des ein- und ausgehenden Netzwerkverkehrs | Blockieren bekannter Bedrohungen und verdächtiger Aktivitäten |

| Intrusion-Detection-Systems (IDS) | Erkennung von Angriffsmustern im Netzwerk | Alarmierung bei Unregelmäßigkeiten und potenziellen Einbruchsversuchen |

| Intrusion-Prevention-Systems (IPS) | Automatisierte Reaktion auf detektierte Bedrohungen | Sofortiges Schließen von identifizierten Sicherheitslücken |

| Security Information and Event Management (SIEM) | Zentrale Sammlung und Analyse von Sicherheitslogs | Korrelation von Ereignissen und Identifizierung versteckter Gefahren |

Zusammengefasst ist der Bereich der Detektion eine tragende Säule innerhalb der Incident Response und spielt, neben Präventions- und Reaktionsmechanismen, eine entscheidende Rolle in der Verteidigung gegen Cyberangriffe. Moderne und gut integrierte Detektionssysteme sind unerlässlich, um die Cyberresilienz von Unternehmen in einer zunehmend digitalisierten Welt sicherzustellen.

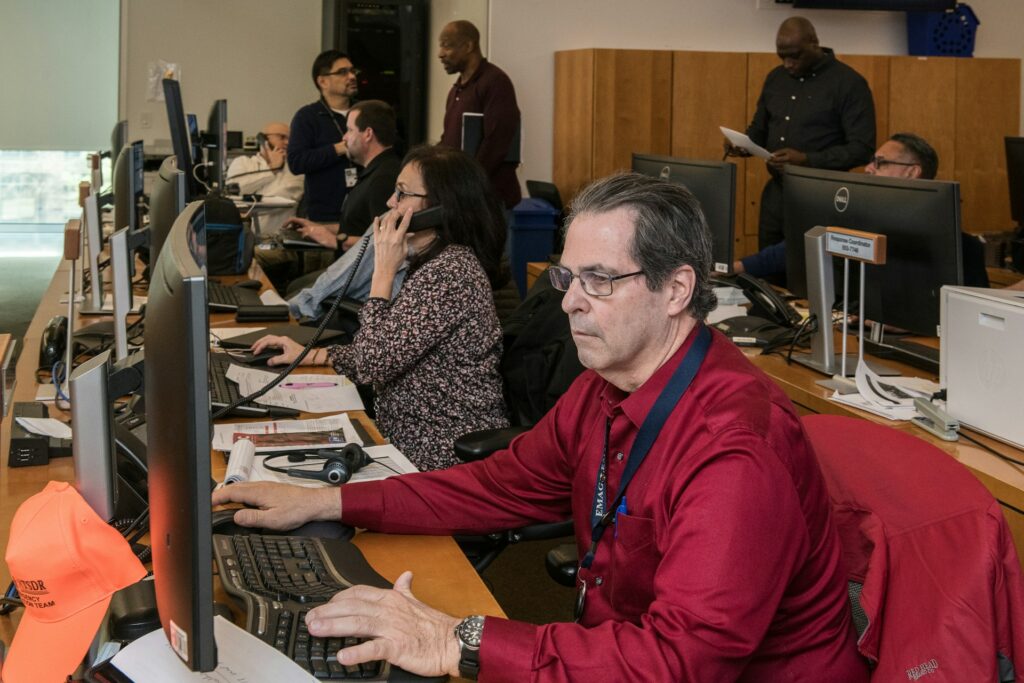

Incident Response Team: Die erste Verteidigungslinie bei Sicherheitsvorfällen

In der heutigen, vernetzten Geschäftswelt ist die Reaktion auf Sicherheitsvorfälle entscheidender denn je. Das Incident Response Team (IRT) bildet hierbei die Kernkomponente, die sich mit der schnellen und effizienten Bewältigung derartiger Sicherheitsereignisse auseinandersetzt. Die Mitwirkenden dieses Teams besitzen umfassendes Fachwissen und sind speziell für das Krisenmanagement und für die Durchführung von Incident Response Maßnahmen ausgebildet. Ihre Reaktionsstrategien sind darauf ausgerichtet, die Sicherheit der Unternehmensnetzwerke schnellstmöglich wiederherzustellen und Folgeschäden zu verhindern.

Ein zentraler Dreh- und Angelpunkt für die Arbeit des Incident Response Teams ist das Cyber Defence Center. Hier laufen alle wichtigen Informationen zusammen und werden aufbereitet. Durch eine Kombination aus modernster Technologie und bewährten Prozessen kann das Cyber Defence Center Angriffe nicht nur registrieren, sondern auch eingehend analysieren. Dies ermöglicht es dem Incident Response Team, reduzierte Reaktionszeiten zu erringen und einen wirksamen Schutzschild gegen zukünftige Bedrohungen zu errichten.

| Aufgabe | Rolle im IRT | Unterstützung durch das Cyber Defence Center |

|---|---|---|

| Erkennung von Angriffen | Voranalyse und Alarmierung | Automatisierte Überwachung und Meldung von Anomalien |

| Eindämmung des Sicherheitsvorfalls | Isolation betroffener Systeme und Komponenten | Einsatz von Tools zur Verkehrstrennung und -kontrolle |

| Untersuchung und Analyse | Sammeln von Informationen und Forensik | Zur Verfügung stellen von analytischen Plattformen und Daten |

| Response und Wiederherstellung | Umsetzung der Recovery-Planung | Bereitstellung von Systemen für Backup und Restore |

Die Effektivität eines Incident Response Teams wird dabei maßgeblich von der Qualität der Incident Response Maßnahmen bestimmt. Trainingssimulationen, regelmäßige Bewertungen und Aktualisierungen des Maßnahmenkatalogs sind daher unerlässlich, um die Fähigkeiten des Teams ständig weiterzuentwickeln. Mit einem umfassenden Verständnis für die Vorgehensweisen moderner Angreifer und dem nötigen technologischen Support durch das Cyber Defence Center, steht das Incident Response Team bereit, um die digitale Umgebung des Unternehmens zu verteidigen und zu sichern.

Entwicklung und Umsetzung eines effektiven Incident Response Plans

Die Konzipierung eines maßgeschneiderten Incident Response Plans ist in der heutigen IT-Landschaft nicht nur eine Best Practice, sondern eine Grundvoraussetzung für die Aufrechterhaltung der Betriebskontinuität. Im Angesicht immer komplexer werdender Sicherheitsvorfälle ist die Einbindung von robusten IT-Grundschutzstandards entscheidend, um auf Bedrohungen adäquat reagieren zu können.

Die Anfertigung eines solchen Plans erfordert eine tiefgehende Analyse der bestehenden Infrastruktur sowie ein umfassendes Verständnis für die potenziellen Risiken und Schwachstellen. Ein effektiver Incident Response Plan behandelt nicht nur die technologischen Aspekte, sondern umfasst auch organisatorische und kommunikative Elemente, die für eine rasche und koordinierte Erstreaktion erforderlich sind.

- Erstellung von klaren Handlungsanweisungen für verschiedene Szenarien

- Integration von Kommunikationsplänen für interne und externe Stakeholder

- Trainingsprogramme für das Personal zur Erhöhung der Reaktionsgeschwindigkeit und Kompetenz

- Prozeduren zur Revision und Aktualisierung des Plans auf Basis neuester Erkenntnisse

Die Implementierung und regelmäßige Überarbeitung des Incident Response Plans fördert nicht nur die Resilienz gegenüber Cyberattacken, sondern gewährleistet auch die Einhaltung relevanter Normen und Gesetze. Nur ein Plan, der lebendig gehalten wird und sich an die sich ständig verändernden Rahmenbedingungen anpasst, kann im Ernstfall wirksame Unterstützung bieten.

| Element des Incident Response Plans | Inhalt und Funktion |

|---|---|

| Identifizierung der kritischen Assets | Welche Systeme, Daten und Dienste müssen mit Priorität geschützt werden? |

| Erstreaktionsmaßnahmen | Initiale Schritte, die im Falle eines Sicherheitsvorfalls umgesetzt werden müssen |

| Wiederherstellung | Methoden und Verfahren zur schnellen Wiederaufnahme des regulären Betriebs |

| Kontinuierliche Verbesserung | Feedbackloops und Prozesse, um den Plan stets aktuell und effektiv zu halten |

Die Kernaufgabe eines Incident Response Plans besteht darin, Sicherheitsteams zu ermächtigen, Sicherheitsvorfälle effizient und nach verbindlichen Protokollen zu managen. Nur durch die kontinuierliche Einbeziehung von Lernerfahrungen und Trends im Bereich der Cybersecurity können IT-Grundschutzstandards effektiv in die Praxis eingeführt und aufrechterhalten werden.

Maßnahmen und Vorgehensweisen im Falle eines Sicherheitsvorfalls

Wenn ein Unternehmen mit einem Sicherheitsvorfall konfrontiert wird, sind sofortige und effektive Maßnahmen unabdingbar, um Schäden zu begrenzen und schnellstmöglich zur Normalität zurückkehren zu können. Kernpunkte des Krisenmanagements sind eine rasche operative Koordination und ausführliche forensische Untersuchungen, um die Ursachen des Vorfalls zu verstehen und daraus effektive Incident Response Maßnahmen abzuleiten.

Krisenmanagement und operative Koordination

Im Zentrum des Krisenmanagements steht die operative Koordination, die in kritischen Situationen über Erfolg oder Misserfolg entscheiden kann. In einem solchen Moment zählt jede Sekunde, und eine strukturierte Handlungsweise ist essentiell, um den bestehenden Plan effizient umzusetzen. Schnell müssen Teams zusammengerufen, Rollen zugewiesen und Aufgaben verteilt werden, um eine geordnete und zielgerichtete Reaktion sicherzustellen.

Forensische Untersuchungen und Schadensbegrenzung

Forensische Untersuchungen sind entscheidend, um den Vorfall tiefgründig zu analysieren und zu verstehen. Das Sammeln und Sichern von Beweisen hilft dabei, die Vorgehensweise der Angreifer zu rekonstruieren und Schwachstellen im System aufzudecken, die zur Verhinderung zukünftiger Vorfälle geschlossen werden müssen. Ziel der Schadensbegrenzung ist es, die Integrität der IT-Systeme zu wahren und die Auswirkungen auf den Geschäftsbetrieb zu minimieren.

| Incident Response Schritt | Zielsetzung |

|---|---|

| Alarmierung und Team-Mobilisierung | Schnelle Zusammenführung des Incident Response Teams |

| Ereignisbewertung | Ersteinschätzung des Vorfalles und Festlegung der Prioritäten |

| Eindämmung | Isolation betroffener Systeme zur Vermeidung einer weiteren Ausbreitung |

| Forensische Analyse | Ursachenforschung und Dokumentation zur Unterstützung rechtlicher Schritte |

| Wiederherstellung und Rückkehr zum Normalbetrieb | Erarbeitung einer strategischen Response, um den Normalzustand wiederherzustellen |

| Lessons Learned | Auswertung der Vorkommnisse und Einarbeitung der Erkenntnisse in den Incident Response Plan |

Letztendlich ist es die Kombination aus einem gut durchdachten Krisenmanagement, sorgfältigen forensischen Untersuchungen und gezielten Incident Response Maßnahmen, die ein Unternehmen in die Lage versetzt, auch in kritischen Situationen den Überblick zu bewahren und die richtigen Entscheidungen zu treffen.

Die Rolle künstlicher Intelligenz in der Incident Response

Die stetig wachsende Bedrohung durch Cyberkriminalität erfordert innovative Ansätze zur Aufrechterhaltung der IT-Sicherheit. Künstliche Intelligenz (KI) und Machine Learning (ML) haben sich als Schlüsseltechnologien in der Incident Response etabliert und leisten einen bedeutenden Beitrag zur Bekämpfung von Cyberbedrohungen. Diese Technologien ermöglichen es, komplexe Angriffsmuster nicht nur zu erkennen, sondern auch voraussehend zu agieren und damit die Resilienz von Netzwerken zu stärken.

Automatisierte Erkennung von Cyberbedrohungen

KI-basierte Systeme sind in der Lage, riesige Datenmengen zu analysieren und daraus selbstständig Schlüsse zu ziehen. In der Praxis bedeutet das einen enormen Vorteil: Während traditionelle Sicherheitssysteme auf bekannte Bedrohungssignaturen angewiesen sind, können KI-gesteuerte Lösungen Angriffe bereits im Entstehen erkennen. Dies ermöglicht eine weitaus effektivere Erstreaktion auf unbekannte Cyberbedrohungen, die sonst möglicherweise unbemerkt blieben.

Effizienzsteigerung durch Machine Learning

ML-Technologien verfeinern das Erkennungsvermögen der Systeme durch kontinuierliches Lernen. Mit jedem analysierten Sicherheitsvorfall verbessern sich die Erkennungsalgorithmen, wodurch die Genauigkeit der Detektion von Anomalien und abweichenden Mustern zunimmt. Dies führt zu einer signifikant gesteigerten Effizienz in der Früherkennung von Cyberangriffen, was eine schnellere und gezieltere Reaktion ermöglicht. Durch adaptives Lernen werden die Systeme mit der Zeit immer besser darin, echte Bedrohungen von Fehlalarmen zu unterscheiden, was die Belastung der Incident-Response-Teams deutlich reduziert.

| Technologie | Merkmale | Beitrag zur Cybersecurity |

|---|---|---|

| Künstliche Intelligenz | Automatisierte Datenanalyse und Mustererkennung | Erkennung unbekannter Bedrohungen und proaktive Incident Response |

| Machine Learning | Adaptive Algorithmen, die aus Daten lernen und sich verbessern | Steigerung der Detektionseffizienz und Minimierung von Fehlalarmen |

Incident Response Richtlinien und Best Practices

Die Bedeutung von Incident Response Richtlinien und Best Practices kann nicht hoch genug eingeschätzt werden, wenn es darum geht, das Sicherheitsniveau einer Organisation zu erhöhen. Dabei spielt nicht nur die Entwicklung und Implementierung der Richtlinien eine Rolle, sondern auch die aktive Förderung einer Kultur, in welcher die Wichtigkeit dieser Maßnahmen erkannt und gelebt wird. Best Practices im Bereich der Incident Response zu etablieren, bedeutet, eine Prozesslandschaft zu schaffen, die auf schnelles und effizientes Handeln im Ernstfall ausgelegt ist.

Integration von Incident Response in die Unternehmenskultur

Die erfolgreiche Integration von Incident Response in die Unternehmenskultur setzt voraus, dass alle Mitarbeitenden verstehen, wie entscheidend ihre Rolle im Sicherheitsgefüge ist. Durch kontinuierliche Schulungen und die sichtbare Unterstützung durch das Management werden die erforderlichen Verhaltensweisen im Umgang mit Sicherheitsvorfällen Teil des Unternehmensalltags. Dies trägt dazu bei, dass im Falle eines Vorfalls schnell und gemäß festgelegter Leitlinien gehandelt wird.

Anwendung international anerkannter Sicherheitsstandards

Die Anlehnung an international anerkannte Sicherheitsstandards wie dem IT-Grundschutz des Bundesamtes für Sicherheit in der Informationstechnik (BSI) ist ein Muss für deutsche Organisationen. Diese Standards enthalten wichtige Anforderungen und Empfehlungen, die helfen, Incident Response Prozesse auf ein solides Fundament zu stellen. Durch die Orientierung an diesen Vorgaben wird nicht nur die Compliance sichergestellt, sondern es entsteht auch ein vertrauenswürdiges Umfeld, in dem Kunden und Partner die Gewissheit haben, dass im Falle eines Sicherheitsvorfalls professionell vorgegangen wird.

Neueste Kommentare