Die Cybersicherheit steht vor einer ernsten Herausforderung: Die Linux-Malware Perfctl befällt Server weltweit und bleibt oft unentdeckt. Diese Bedrohung zeigt, wie verwundbar Open-Source-Systeme sein können. Perfctl nutzt ausgeklügelte Methoden, um sich zu tarnen und zu verbreiten.

Cyberangriffe auf Linux-Systeme haben in den letzten Jahren zugenommen. Perfctl ist ein Beispiel dafür, wie Angreifer die Sicherheitslücken in beliebten Betriebssystemen ausnutzen. Die Malware zielt besonders auf Server ab, die mit dem Internet verbunden sind.

Die Verbreitung von Perfctl ist besorgniserregend. Millionen von Geräten sind betroffen, oft ohne dass die Betreiber es merken. Die Malware nutzt verschiedene Techniken, um unentdeckt zu bleiben. Sie manipuliert Systemdateien und versteckt sich hinter Rootkits.

Wichtige Erkenntnisse

- Perfctl infiziert Linux-Server weltweit

- Die Malware bleibt oft jahrelang unentdeckt

- Millionen von Geräten sind betroffen

- Perfctl nutzt Rootkits und das TOR-Netzwerk zur Tarnung

- Fehlkonfigurationen und Schwachstellen werden ausgenutzt

- Die Open-Source-Sicherheit steht vor neuen Herausforderungen

Einführung: Die Bedrohung durch Perfctl

Perfctl-Rootkit stellt eine ernsthafte Gefahr für den Linux-Server-Schutz dar. Seit 2021 infiziert diese fortschrittliche Malware Linux-Systeme weltweit. Das Team Nautilus von Aqua Security entdeckte, dass Perfctl bereits seit Jahren unbemerkt aktiv ist.

Die Verbreitung von Malware-Bedrohungen für Linux nimmt besorgniserregende Ausmaße an. Ein Beispiel dafür ist die Hacker-Gruppe „Ebury“, die in den letzten 15 Jahren über 400.000 Linux-, FreeBSD- und OpenBSD-Server infizierte. Allein in den vergangenen 18 Monaten stieg die Zahl der betroffenen Server um 100.000.

Die Auswirkungen solcher Angriffe sind gravierend. Bei einem großen US-Domain-Registrar und Web-Hosting-Anbieter wurden Ende 2019 etwa 2.500 physische und 60.000 virtuelle Server kompromittiert. In einem weiteren Vorfall 2023 waren sogar 70.000 Server betroffen.

Linux-Systeme sind zunehmend das Ziel ausgeklügelter Malware-Angriffe. Der Fall Perfctl zeigt, wie wichtig ein robuster Linux-Server-Schutz ist.

Die folgende Tabelle verdeutlicht das Ausmaß der Bedrohung:

| Aspekt | Daten |

|---|---|

| Infizierte Server (15 Jahre) | Über 400.000 |

| Anstieg betroffener Server (18 Monate) | 100.000 |

| Kompromittierte Server (2023) | 70.000 |

| Betroffene Konten | Mehr als 1,5 Millionen |

Diese Zahlen unterstreichen die Notwendigkeit, den Schutz gegen Malware-Bedrohungen für Linux zu verstärken. Perfctl und ähnliche Rootkits stellen eine wachsende Herausforderung für die IT-Sicherheit dar.

Linux-Malware Perfctl befällt Server: Ausmaß und Verbreitung

Die Linux-Malware Perfctl stellt eine ernsthafte Bedrohung für Server weltweit dar. Seit 2021 infiziert diese Schadsoftware Systeme und bleibt oft jahrelang unentdeckt. Um die Serversicherheit zu stärken, ist es wichtig, das Ausmaß und die Verbreitungsmethoden von Perfctl zu verstehen.

Millionen betroffene Geräte weltweit

Schätzungen zufolge wurden bereits Millionen von Servern von Perfctl angegriffen. Die Malware nutzt bis zu 20.000 verschiedene Fehlkonfigurationen aus, um Systeme zu kompromittieren. Diese massive Verbreitung unterstreicht die Dringlichkeit, effektive Maßnahmen zum Schutz vor Perfctl-Infektion zu ergreifen.

Besonders gefährdete Systeme

Linux-Server mit Internetverbindung sind besonders anfällig für Perfctl-Angriffe. Die Malware zielt gezielt auf diese Systeme ab und nutzt Schwachstellen wie die Polkit-Sicherheitslücke (CVE-2021-4043) aus. Um die Serversicherheit zu stärken, ist es entscheidend, diese Schwachstellen zu identifizieren und zu beheben.

Langzeitaktivität und unentdeckte Infektionen

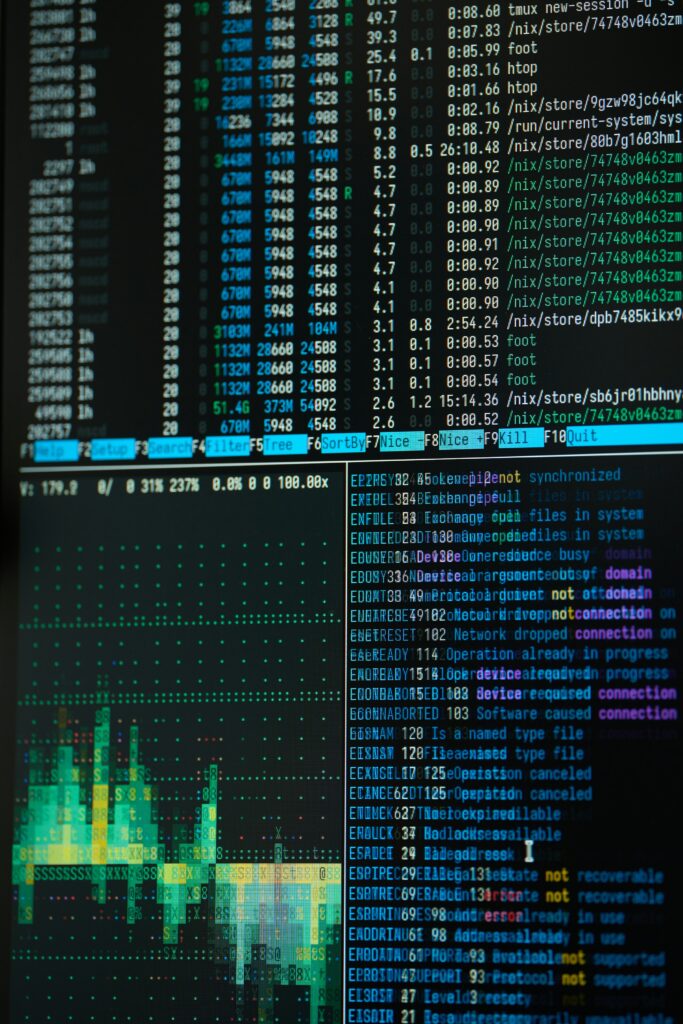

Eine der größten Herausforderungen bei der Bekämpfung von Perfctl ist ihre Fähigkeit, lange unentdeckt zu bleiben. Die Malware setzt fortschrittliche Tarnmechanismen ein, darunter Rootkits, die eine Erkennung erschweren. Oft bemerken Administratoren eine Infektion erst durch eine ungewöhnlich hohe CPU-Auslastung von fast 100 Prozent.

| Merkmal | Auswirkung |

|---|---|

| Langzeitaktivität | Jahrelange unentdeckte Infektionen |

| Tarnmechanismen | Erschwerung der Erkennung durch Sicherheitstools |

| Ressourcennutzung | Krypto-Mining und Proxy-Jacking |

Um Perfctl-Malware zu entfernen und zukünftige Infektionen zu verhindern, ist ein umfassender Ansatz zur Serversicherheit unerlässlich. Regelmäßige Sicherheitsüberprüfungen und die Implementierung robuster Schutzmaßnahmen sind entscheidend, um die Integrität von Linux-Systemen zu gewährleisten.

Funktionsweise und Tarnmechanismen von Perfctl

Die Linux-Malware Perfctl zeigt beeindruckende Fähigkeiten, um Cyberangriffe auf Linux-Systeme durchzuführen und sich zu tarnen. Sie nutzt Unix-Sockets für die interne Kommunikation und das TOR-Netzwerk für externe Verbindungen. Diese Technik erschwert die Erkennung und macht die Open-Source-Sicherheit zu einer Herausforderung.

Nach der Installation löscht Perfctl ihre Originaldatei und repliziert sich unter falschen Namen. Sie öffnet eine Backdoor und versucht, Root-Rechte zu erlangen. Um Linux-Systeme zu härten, ist es wichtig, die Manipulationsmethoden von Perfctl zu verstehen:

- Änderung von Systemdateien wie ~/.profile und ~/.bashrc für Persistenz

- Modifikation von Programmen wie ldd oder crontab zur Tarnung laufender Schadprozesse

- Einsatz von Rootkits zur Umgehung von Sicherheitsfunktionen

Perfctl sucht nach über 20.000 verschiedenen Fehlkonfigurationen auf Linux-Servern. Dies macht deutlich, wie wichtig es ist, Systeme regelmäßig zu überprüfen und zu aktualisieren. Die Malware verursacht eine nahezu 100-prozentige CPU-Auslastung und dient hauptsächlich als Cryptomining-Tool.

| Merkmal | Auswirkung |

|---|---|

| Interne Kommunikation | Unix-Sockets |

| Externe Verbindungen | TOR-Netzwerk |

| Fehlkonfigurationen | Über 20.000 Arten |

| CPU-Auslastung | Nahezu 100% |

Die Komplexität von Perfctl unterstreicht die Notwendigkeit, Linux-Systeme zu härten und die Open-Source-Sicherheit zu verbessern. Nur so können Unternehmen sich effektiv gegen diese ausgeklügelte Bedrohung schützen.

Angriffsvektoren und Schwachstellen

Die Linux-Malware Perfctl befällt Server durch verschiedene Angriffsvektoren. Diese Malware-Bedrohungen für Linux nutzen geschickt Schwachstellen aus und stellen eine ernsthafte Gefahr für ungeschützte Systeme dar.

Ausnutzung von Fehlkonfigurationen

Perfctl hat in den letzten Jahren über 20.000 Fehlkonfigurationen ausgenutzt, um Server zu kompromittieren. Dies zeigt, wie wichtig ein sorgfältiger Linux-Server-Schutz ist. Ungesicherte Systeme und falsch konfigurierte Dienste bieten Angreifern leichte Einstiegspunkte.

Polkit-Schwachstelle (CVE-2021-4043)

Eine spezifische Schwachstelle, die von Perfctl ausgenutzt wird, ist die Polkit-Sicherheitslücke CVE-2021-4043. Durch diese Lücke versucht die Malware, Root-Rechte zu erlangen und volle Kontrolle über das System zu gewinnen.

Nutzung des TOR-Netzwerks zur Verschleierung

Perfctl setzt das TOR-Netzwerk ein, um seine Aktivitäten zu verschleiern. Dies erschwert die Rückverfolgung und Erkennung der Malware erheblich. Die verschlüsselte Kommunikation über TOR wird für Krypto-Mining und Proxy-Jacking genutzt.

| Angriffsmethode | Auswirkung | Schutzmaßnahme |

|---|---|---|

| Fehlkonfigurationen | Serverkomptomittierung | Regelmäßige Sicherheitsaudits |

| Polkit-Schwachstelle | Erlangung von Root-Rechten | Zeitnahe Sicherheitsupdates |

| TOR-Netzwerk | Verschleierung von Aktivitäten | Netzwerküberwachung |

Um sich vor Perfctl zu schützen, sind regelmäßige Sicherheitsupdates, die Deaktivierung ungenutzter Dienste und strikte Zugriffsrichtlinien unerlässlich. Laufzeitüberwachungstools bieten zusätzlichen Schutz gegen diese gefährliche Linux-Malware.

Auswirkungen einer Perfctl-Infektion

Eine Perfctl-Infektion kann verheerende Folgen für betroffene Server haben. Das Perfctl-Rootkit infiltriert Systeme und öffnet Hintertüren für Angreifer. Dies ermöglicht den Zugriff auf sensible Daten und die vollständige Kontrolle über infizierte Rechner.

Die Malware nutzt Serverressourcen oft für Krypto-Mining. Dies führt zu einer starken Belastung der Hardware und kann Systemabstürze verursachen. Gleichzeitig manipuliert Perfctl Systemdateien und -dienste, was zu Instabilitäten und neuen Sicherheitslücken führt.

Um die Serversicherheit zu stärken, ist es wichtig, die Auswirkungen von Perfctl zu kennen:

- Erlangung von Root-Rechten durch Ausnutzung von Schwachstellen

- Tarnung als legitime Systemdateien und -prozesse

- Unterdrückung von Fehlermeldungen zur Verschleierung

- Nutzung für Cryptomining und Proxyjacking

- Datendiebstahl und Weiterverbreitung im Netzwerk

Die Malware verhält sich äußerst evasiv und unterbricht ihre Aktivitäten bei Entdeckungsgefahr. Dies erschwert die Erkennung und macht eine Perfctl-Malware entfernen besonders herausfordernd. Frühzeitige Erkennung und präventive Maßnahmen sind daher entscheidend, um die Auswirkungen einer Infektion zu begrenzen.

| Auswirkung | Konsequenz |

|---|---|

| Root-Zugriff | Vollständige Systemkontrolle |

| Krypto-Mining | Ressourcenüberlastung |

| Datenmanipulation | Systeminstabilität |

| Backdoors | Dauerhafter Zugang für Angreifer |

Erkennungsmethoden und Herausforderungen

Die Erkennung von Perfctl-Infektionen stellt eine große Herausforderung dar. Cyberangriffe auf Linux-Systeme werden immer raffinierter, was den Schutz vor Perfctl-Infektion erschwert. Um Linux-Systeme zu härten, müssen wir die Taktiken der Malware verstehen.

Manipulation von Systemdateien und -diensten

Perfctl verändert gezielt Systemdateien und -dienste. Dies macht es für herkömmliche Sicherheitstools schwer, die Malware zu erkennen. Die Manipulation kann Systemprotokolle, Konfigurationsdateien oder sogar Kernelmodule betreffen.

Einsatz von Rootkits zur Tarnung

Ein Hauptgrund für die Schwierigkeiten bei der Erkennung sind Rootkits. Diese ermöglichen es Perfctl, tief im System verborgen zu bleiben. Rootkits können Systemprozesse verschleiern und Sicherheitsfunktionen umgehen.

Schwierigkeiten bei der Erkennung durch Sicherheitstools

Gängige Antivirenprogramme stoßen bei der Erkennung von Perfctl an ihre Grenzen. Die Malware nutzt fortschrittliche Tarnmethoden, die traditionelle Signaturen umgehen. Spezielle Laufzeitüberwachungstools können helfen, verdächtiges Verhalten aufzuspüren.

| Herausforderung | Auswirkung | Lösungsansatz |

|---|---|---|

| Systemmanipulation | Verschleierung der Malware-Aktivität | Integritätsprüfung kritischer Dateien |

| Rootkit-Einsatz | Umgehung von Sicherheitsmechanismen | Spezielle Rootkit-Scanner einsetzen |

| Fortschrittliche Tarnung | Ineffektivität herkömmlicher Tools | Verhaltensbasierte Analysen durchführen |

Um den Schutz vor Perfctl-Infektion zu verbessern, ist ein mehrschichtiger Ansatz nötig. Regelmäßige Systemprüfungen, Echtzeit-Überwachung und die Schulung von IT-Personal sind entscheidend. Nur so können wir die Sicherheit von Linux-Systemen effektiv stärken.

Präventive Maßnahmen zum Schutz vor Perfctl

Die Open-Source-Sicherheit spielt eine entscheidende Rolle beim Schutz vor Malware-Bedrohungen für Linux wie Perfctl. Um Ihr System zu schützen, sind regelmäßige Sicherheitsupdates unerlässlich. Deaktivieren Sie ungenutzte Dienste und implementieren Sie strikte Zugriffsrichtlinien.

Für einen effektiven Linux-Server-Schutz empfiehlt sich das Prinzip der geringsten Privilegien. Setzen Sie Laufzeitüberwachungstools und Intrusion Detection Systeme ein, um Perfctl frühzeitig zu erkennen. Regelmäßige Sicherheitsaudits stärken die Abwehr gegen Malware-Bedrohungen für Linux.

Die Schulung des IT-Personals ist entscheidend. Mitarbeiter sollten über aktuelle Bedrohungen informiert sein und wissen, wie sie verdächtige Aktivitäten erkennen. Ein gut geschultes Team ist der beste Schutz gegen Cyberangriffe.

„Prävention ist die beste Verteidigung gegen Hackerangriffe.“

Hier eine Übersicht präventiver Maßnahmen:

| Maßnahme | Beschreibung |

|---|---|

| Regelmäßige Backups | Sichern Sie wichtige Daten an einem getrennten Ort |

| System-Updates | Aktualisieren Sie Betriebssystem und Software regelmäßig |

| Robuste Sicherheitstools | Implementieren Sie umfassenden Schutz gegen Malware |

| Mitarbeiterschulung | Schulen Sie Ihr Personal in Sachen Cybersicherheit |

| Netzwerksegmentierung | Begrenzen Sie die Ausbreitung möglicher Angriffe |

Mit diesen Maßnahmen stärken Sie Ihre Open-Source-Sicherheit und minimieren das Risiko einer Perfctl-Infektion erheblich.

Entfernung und Wiederherstellung nach einer Infektion

Die Perfctl-Malware zu entfernen ist ein komplexer Prozess. Betroffene Server müssen isoliert und gründlich untersucht werden. Oft ist eine komplette Neuinstallation des Betriebssystems nötig, um die Perfctl-Malware zu entfernen und die Serversicherheit zu stärken.

Folgende Schritte sind empfehlenswert:

- System isolieren

- Daten sichern

- Betriebssystem neu installieren

- Saubere Backups einspielen

- Sicherheitslücken schließen

Nach der Bereinigung ist es wichtig, alle Schwachstellen zu beheben, die zur Infektion geführt haben. Dies umfasst das Patchen von Sicherheitslücken und die Überprüfung der Systemkonfigurationen.

Um den Schutz vor Perfctl-Infektion zu verbessern, sollten zusätzliche Sicherheitsmaßnahmen implementiert werden. Dazu gehören:

| Maßnahme | Beschreibung |

|---|---|

| Firewallkonfiguration | Eingehenden Datenverkehr streng kontrollieren |

| Regelmäßige Updates | Betriebssystem und Software aktuell halten |

| Zugriffskontrollen | Benutzerrechte einschränken und überwachen |

| Intrusion Detection | Verdächtige Aktivitäten frühzeitig erkennen |

Diese Maßnahmen helfen, die Serversicherheit langfristig zu stärken und das Risiko erneuter Infektionen zu minimieren.

Fazit

Die Linux-Malware Perfctl befällt Server seit Jahren und stellt eine ernsthafte Gefahr für die Open-Source-Sicherheit dar. Mit ihrer Fähigkeit, sich zu tarnen und lange unentdeckt zu bleiben, hat sie Millionen Geräte weltweit infiziert. Die Auswirkungen sind gravierend und reichen von Datendiebstahl bis hin zur kompletten Systemübernahme.

Um Linux-Systeme zu härten, ist ein umfassender Sicherheitsansatz nötig. Regelmäßige Updates, strenge Zugriffskontrollen und fortschrittliche Erkennungsmethoden sind unverzichtbar. Besonders wichtig ist die Absicherung gegen bekannte Schwachstellen wie die Polkit-Lücke (CVE-2021-4043), die Perfctl ausnutzt.

Die Bedrohung durch Perfctl zeigt, wie wichtig kontinuierliche Wachsamkeit im Bereich der Open-Source-Sicherheit ist. Nur durch ständige Anpassung der Schutzmaßnahmen können wir die Integrität unserer Linux-Server gewährleisten. Der Kampf gegen diese hartnäckige Malware erfordert die Zusammenarbeit der gesamten Linux-Community.

Neueste Kommentare